1win зеркало рабочее - Официальный сайт 1вин - Вход

1win - это онлайн-букмекерская контора, предоставляющая возможность делать ставки на различные виды спорта и игровые события. Сайт довольно популярен в России и СНГ, поэтому его часто блокируют власти. Чтобы обойти блокировку и получить доступ к сайту, можно использовать зеркало 1win.

Зеркало 1win - это копия официального сайта, размещенная на другом домене. Оно полностью идентично основному ресурсу, что позволяет зарегистрироваться, пополнить счет и делать ставки без перебоев. Использование зеркала 1win гарантирует сохранность данных и безопасность пользователей.

- ❓ Как пополнить свой счет на 1win?

- ❓ Что такое 1win?

- ❓ Зачем нужно использовать зеркало 1win?

- ❓ Как найти рабочее зеркало 1win?

- ❓ Как зарегистрироваться на 1win?

- ❓ Как пополнить свой счет на 1win?

- ❓ Как делать ставки на 1win?

- ❓ Как вывести выигрыш со счета на 1win?

- ❓ Как связаться с поддержкой 1win?

Чтобы найти рабочее зеркало 1win, можно воспользоваться информацией из открытых источников или обратиться к поддержке сайта. Обычно зеркало 1win можно найти на сайтах, специализирующихся на предоставлении инфы о работающих зеркалах букмекерских контор. Также можно попытаться найти зеркало через поиск на независимых форумах. На сайте 1win также предоставляется информация о рабочих зеркалах.

|

🔥 Официальный сайт |

arcada-rzn.ru |

|

🎰 Год основания |

2023 |

|

📄 Лицензия |

Предоставлено и действует в соответствии с законодательством Кюрасао, как согласовано с Antillephone N.V. в лицензии на игру. Номер игровой лицензии — 8048/JAZ 2019-055. |

|

🙌 Владелец |

NestlingCorn Limited |

|

🎲 Игр |

3000+ |

|

🗺️ Языки |

русский, украинский, английский, немецкий, испанский, итальянский, арабский, румынский, португальский, шведский, польский, норвежский, финский, болгарский, японский, китайский, турецкий, азербайджанский, французский, литовский, чешский, греческий, хорватский, сербский, вьетнамский, узбекский, грузинский, тайский, корейский, латышский, казахский, индонезийский, словенский, персидский, иврит, хинди, малайский, албанский, белорусский, армянский, датский |

|

💵 Валюты |

USD, EUR, RUB, UAH, CAD, AUD, JPY, KZT, MDL, BYN, BTC, AED, ALL, AMD, AOA, AZN, BAM, BDT, BGN, BHD, BIF, BOB, BRL, BWP, CDF, CHF, CLP, GHS, GMD, GNF, HKD, HRK, HTG, JOD, KES, KGS, KRW, KWD, MGA, MKD, MMK, NAD, NGN, NOK, NPR, NZD, RON, RSD, RWF, SAR, SCR, SDG, SOS, SZL, THB, TJS, TMT, TND, TRY, TWD |

|

🧑💻 Провайдеры |

Microgaming, Quickspin, Evolution Gaming, ELK Studios, Playson, Red Tiger, Push Gaming, iSoftBet, Pragmatic Play, Habanero, Genesis Gaming, 1x2 Gaming, Kalamba Games, Rabcat, Foxium, Big Time Gaming, Booming Games, Thunderkick, EGT, Amatic, Betsoft, Endorphina, GameArt, PariPlay, Bgaming, Igrosoft, Rival, Red Rake, Ezugi, Booongo, Genii, Iron Dog Studio, Tom Horn Gaming, Authentic Gaming, Spinomenal, Blueprint Gaming, Realistic Games, Wazdan, Belatra, Evoplay, Platipus, Vivo Gaming, Lucky Streak, Felix Gaming, Swintt, Oryx, August, Leap Gaming, Fantasma Games, Gamefish Global, JFTW, Apollo Games, Mr.Slotty, BF Games, Gamomat, Pg Soft, Fugaso, Multislot, Spigo, Worldmatch, Netgame, Ruby Play, Sa Gaming, Reelnrg, Bbin, Betixon, Evolution Slots, Espresso Games, N2-Live, Noble, Portomaso Gaming, Radi8, VRCasino, Gamzix, Live Solutions, Up Games |

|

💳 Методы депозита |

VISA, MasterCard, WebMoney, UzPay, PayTM Wallet, UPI, AirTM, HOTVouchers, GrataPay Vouchers, PayGiga, Paytrust88, Hizli, Santander, Multibanco, Caixa, Bradesco, Banco de Brazil, Itau, Pay4Fun, Papara, FastPay, Vcreditos, Flexepin, Trues USD, Nemo, Amigo, B-pay, BitShares, Ethereum Classic, Basic Attention Token, OmiseGO, Chainlink, Paxos Standard Token, USD Coin, Tron, Stratis, QTUM, Verge, Bitcoin Gold, DigiByte, Monero, Sticpay, Epay, TelePay, Zcash, Jeton Wallet, Piastrix, Dash, Tether, Dogecoin, Boleto Bancario, Bitcoin Cash, MuchBetter, Litecoin, Ripple, Ethereum, ecoPayz, МИР, Astropay |

|

💳 Методы вывода |

Astropay, VISA, MasterCard, МИР, ecoPayz, Bitcoin, Ethereum, Ripple, Litecoin, Maestro, Bitcoin Cash, Payeer, Dogecoin, Tether, Dash, NEM, Piastrix, Jeton Wallet, Zcash, Sticpay, Monero, DigiByte, Bitcoin Gold, Verge, QTUM, Stratis, Tron, USD Coin, Paxos Standard Token, Chainlink, OmiseGO, Basic Attention Token, Ethereum Classic, BitShares, B-pay, Trues USD, Sepa |

|

🎁 Бонус |

100% на первый депозит, 100% релоад + 5 вращений на Колесе Фортуны, 5% кэшбэк |

|

💰 Мин. депозит |

100 руб. |

|

💸 Мин. вывод |

100 руб. |

|

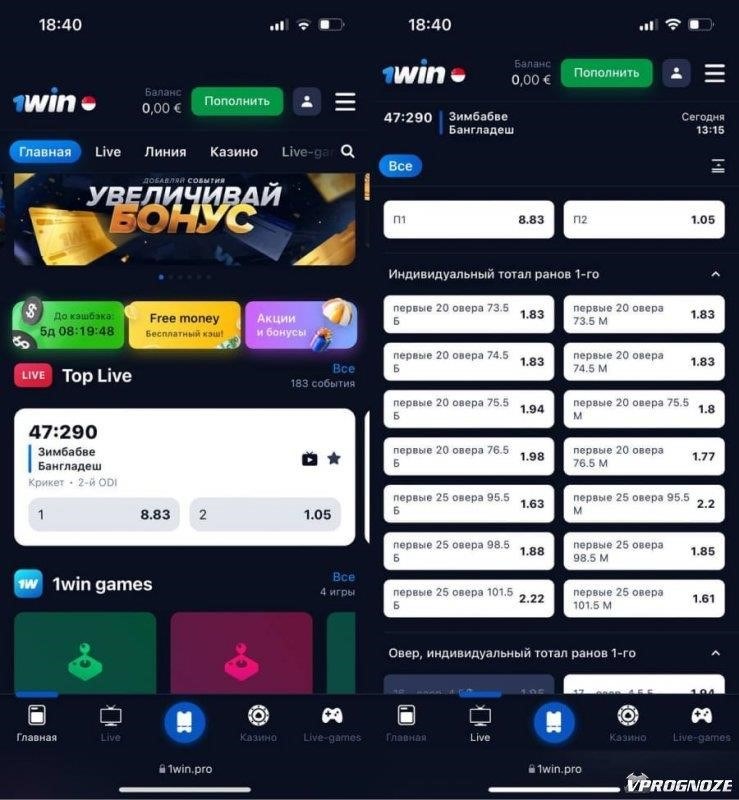

📱 Мобильная версия |

Android, iOS, Windows |

|

💬 Служба поддержки |

|

| Вопросы | Ответы |

|---|---|

| Что такое 1win? | 1win - это букмекерская контора, где можно делать ставки на спортивные события и играть в казино. |

| Зачем нужно использовать зеркало 1win? | Зеркало 1win необходимо использовать для доступа к сайту букмекерской конторы в случае, когда основной сайт заблокирован в вашем регионе. |

| Как найти рабочее зеркало 1win? | Рабочее зеркало 1win можно найти на специальных ресурсах, которые отслеживают доступность сайта и обновляют ссылки на зеркала. |

| Как зарегистрироваться на 1win? | Для регистрации на 1win нужно перейти на сайт букмекерской конторы, нажать на кнопку "Регистрация" и заполнить все необходимые поля в форме. |

| Как пополнить свой счет на 1win? | Счет на 1win можно пополнить с помощью различных платежных систем, таких как банковские карты, электронные кошельки и банковские переводы. |

| Как делать ставки на 1win? | Для того чтобы сделать ставку на 1win, нужно выбрать событие, на которое хотите поставить, выбрать исход и указать сумму ставки. |

| Как вывести выигрыш со счета на 1win? | Выигрыш со счета на 1win можно вывести с помощью той же платежной системы, которой был произведен внесенный депозит. |

| Как связаться с поддержкой 1win? | С поддержкой 1win можно связаться через онлайн-чат на сайте, по электронной почте или по телефону. |

Как пополнить свой счет на 1win?

Для того чтобы начать делать ставки на 1win, необходимо иметь средства на вашем счете на сайте. Пополнить баланс на 1win можно с помощью нескольких способов:

- Банковские карты, включая международные;

- Электронные деньги;

- Банковские переводы;

- Мобильные платежи;

- Терминалы;

- Биткоин и другие криптовалюты.

Для выбора удобного для вас способа оплаты, перейдите на страницу "Пополнение счета" на сайте 1win. Далее следуйте инструкциям, указывая необходимые данные и подтверждая операцию. Пополнение на банковскую карту и электронные кошельки происходит мгновенно, банковский перевод может занять до 3 рабочих дней.

Обратите внимание, что для использования некоторых способов оплаты могут быть установлены ограничения по сумме пополнения или задержки по времени зачисления средств на ваш счет.

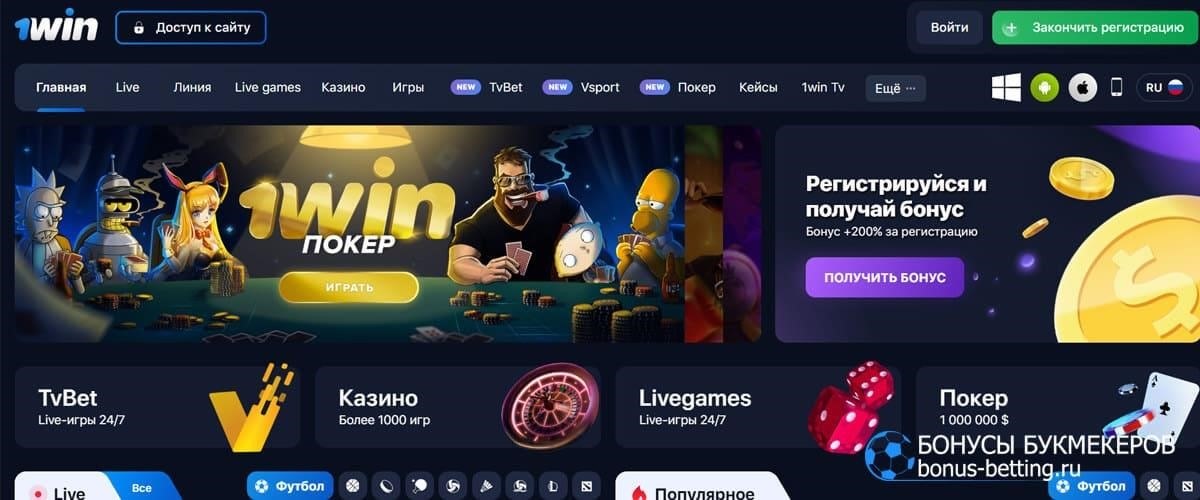

Что такое 1win?

1win - это онлайн-букмекерская контора, которая предлагает возможность делать ставки на спортивные события, а также играть в казино и слоты. Компания начала свою деятельность в 2016 году и быстро завоевала популярность среди любителей азартных игр и спортивных состязаний.

1win предлагает широкий спектр спортивных событий для ставок - от футбола и хоккея до тенниса и баскетбола. Кроме того, на платформе доступны различные казино-игры, включая рулетку, блэкджек и покер, а также куча увлекательных игровых автоматов.

Благодаря удобному интерфейсу и простой рагистрации, 1win позволяет быстро и без проблем начать играть и делать ставки. Кроме того, на платформе действуют щедрые бонусы и акции, которые повышают шансы на выигрыш.

Зачем нужно использовать зеркало 1win?

1win — это онлайн-букмекерская контора, позволяющая делать ставки на различные спортивные и турнирные события. При этом некоторые интернет-провайдеры ограничивают доступ к официальному сайту 1win. Это связано с тем, что в некоторых странах игра в букмекерские ставки запрещена или регулируется жесткими законами. Но использование зеркала 1win не только позволяет обойти блокировку, но и защищает пользователей от нежелательных рекламных и мошеннических сайтов.

Однако использование зеркала 1win не только позволяет закономерно поместить ставки на спортивные события, но упрощает их размещение. Новые зеркала обладают теми же функциями и возможностями, что и оригинальный сайт, но зачастую более быстро загружаются, не прерываются и обеспечивают более простой и удобный доступ к услугам. Зеркала 1win — это уникальная возможность получить доступ к букмекерской конторе без дополнительных затрат, отвлечений и препятствий.

Как найти рабочее зеркало 1win?

Существует множество способов найти рабочее зеркало 1win. Одним из самых простых способов является использование поисковых систем, таких как "Яндекс" или "Google". Наберите запрос "1win зеркало" и вам будут предоставлены результаты с сылками на рабочие зеркала.

Также вы можете использовать официальные страницы и группы 1win в социальных сетях, таких как ВКонтакте или Facebook. В таких группах обычно размещаются информация о рабочих зеркалах и актуальных промокодах.

Если вы не можете найти рабочее зеркало с помощью поисковой системы или страницы в социальных сетях, вы можете обратиться к технической поддержке 1win, которая всегда готова помочь своим клиентам.

- Важно! При переходе на сайт 1win, убедитесь в том, что вы используете рабочее зеркало, а не поддельный сайт. Это может быть опасно для ваших денег и личных данных.

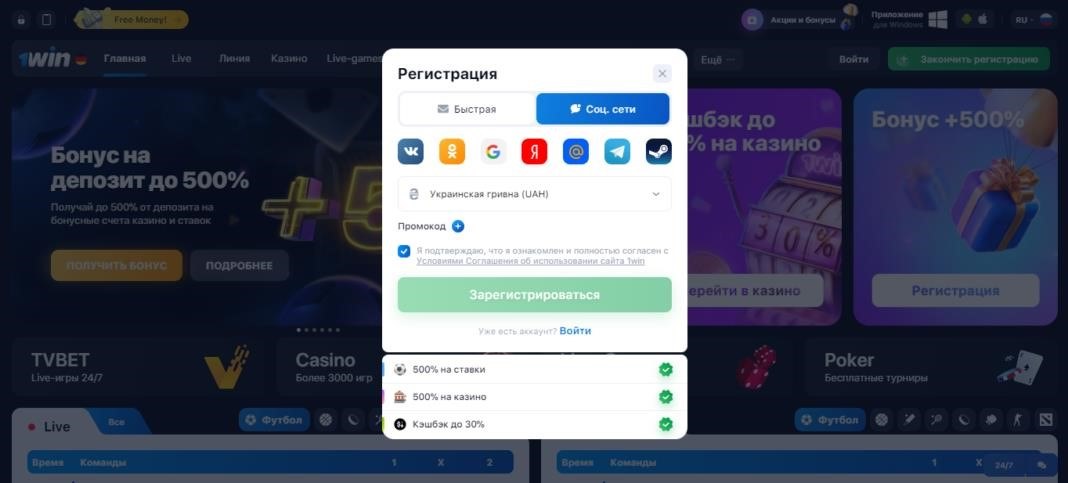

Как зарегистрироваться на 1win?

Чтобы начать делать ставки на 1win, необходимо зарегистрироваться на официальном сайте букмекера. Для этого перейдите на сайт и нажмите на кнопку "Регистрация".

В открывшейся форме укажите свои данные: имя, фамилию, дату рождения, адрес электронной почты, номер телефона и придумайте пароль для своего аккаунта. Также введите промокод, если у вас есть.

После заполнения всех полей подтвердите свою регистрацию, нажав на кнопку "Зарегистрироваться". Вам на почту придет письмо с подтверждением регистрации, в котором необходимо перейти по ссылке для активации аккаунта.

После этого вы сможете войти на сайт 1win, используя свой логин и пароль, и начинать делать ставки на спортивные события.

Как пополнить свой счет на 1win?

Для пополнения своего счета на 1win нужно выполнить несколько простых шагов. Сначала необходимо зайти в личный кабинет на официальном сайте 1win или на зеркале сайта. Затем выбрать вкладку "Пополнение счета" и выбрать подходящий способ пополнения.

На 1win можно пополнить счет с помощью банковской карты, электронных кошельков и банковского перевода. Для пополнения через банковскую карту необходимо ввести данные карты. Для пополнения через электронные кошельки нужно выбрать нужный кошелек и ввести данные для авторизации.

При выборе способа пополнения нужно также учитывать комиссию, которую может взимать платежная система. Пополнение через банковский перевод может также занять несколько дней перед зачислением средств на ваш счет в 1win.

Как делать ставки на 1win?

Для того чтобы сделать ставку на 1win, необходимо выполнить несколько простых шагов:

- Войти на официальный сайт букмекерской конторы 1win;

- Зарегистрироваться на сайте (если вы еще не зарегистрированы);

- Пополнить баланс своего счета (если еще не пополнили);

- Выбрать событие, на которое хотите сделать ставку;

- Выбрать один из предложенных вариантов ставки (например, победа одной из команд, тоталы и т.д.).

Если вы хотите сделать экспресс или системную ставку, то необходимо выбрать несколько событий и соответствующим образом настроить свой купон.

После того как вы сделали ставку, она будет отображаться в вашем личном кабинете на сайте. Если ставка прошла успешно, то соответствующие выплаты будут автоматически зачислены на ваш счет в букмекерской конторе.

Как вывести выигрыш со счета на 1win?

Чтобы вывести выигрыш со своего счета на 1win, необходимо выполнить следующие шаги:

- Зайти в личный кабинет на сайте 1win и выбрать раздел "Вывод средств";

- Выбрать тот способ вывода, который подходит вам по времени и комиссии.

Обратите внимание, что сумма вывода может быть ограничена, в зависимости от способа вывода и от статуса вашего аккаунта на 1win.

Также учтите, что на вывод может потребоваться время. Если ваша заявка на вывод ожидает обработки, это может занять до нескольких дней. После того, как заявка будет обработана, вы получите свои выигрыши на выбранный вами кошелек.

Как связаться с поддержкой 1win?

Если у вас возникли вопросы или проблемы, связаться с поддержкой 1win можно несколькими способами:

- Через онлайн-чат на официальном сайте 1win. Для этого нужно нажать на кнопку со значком чата, находящуюся справа внизу экрана, и оставить свою заявку.

- По электронной почте - для связи с поддержкой нужно отправить письмо на адрес, указанный на сайте 1win.

- Также вы можете позвонить в службу поддержки через телефонный номер, указанный на официальном сайте 1win.

При обращении в поддержку 1win, необходимо указать свой логин и подробно описать свою проблему или вопрос, чтобы операторы могли быстрее помочь

Часто задаваемые вопросы

Какой минимальный депозит на 1win?

Минимальный депозит на 1win составляет 100 рублей.

Какие виды спорта есть на 1win?

На 1win можно делать ставки на множество видов спорта, включая футбол, баскетбол, теннис, хоккей, бокс и многое другое.

Как получить бонус на 1win?

Чтобы получить бонус на 1win, нужно выполнить определенные условия, которые указаны на официальном сайте букмекера.

Как проверить свой баланс на 1win?

Для того, чтобы проверить свой баланс на 1win, нужно зайти в личный кабинет на официальном сайте букмекера.

Можно ли делать ставки на 1win через мобильное приложение?

Да, на 1win есть мобильное приложение для iOS и Android, через которое можно делать ставки и управлять своим аккаунтом.

Какая минимальная сумма ставки на 1win?

Минимальная сумма ставки на 1win зависит от конкретного события и может быть разной, но обычно она составляет 10 рублей.

Обновлено: 2023-05-19